Sicherheitsindikatoren der Browser sind falsch, unterstützen Sie ihre Änderung

03.04.2017 | Petra Alm

Obwohl sich die Sicherheitsindikatoren in Browsern immer wieder ändern, bleiben sie auch immerfort unverständlich und uneinheitlich. Nicht einmal das Bemühen von Chrome selbst, nur drei konstante Symbole einzuführen, hat in das Chaos eine Ordnung gebracht. Falls Sie zur Rettung der unübersichtlichen Situation beitragen möchten, unterstützen Sie die Petition von CA Security Council, die den unerfreulichen Stand der Dinge ändern will.

Grüne Leiste, Schloss, oder nichts?

Die Sicherheitsindikatoren stellen einen wichtigen Bestandteil der Internetsicherheit dar. Es handelt sich um den bekannten grünen Streifen mit dem Firmennamen (EV-Zertifikat), eventuell um das grüne Sperrschloss. Diese Praxis ist jedoch nicht für alle Browser gängig. Einige zeigen nichts an, andere ignorieren das EV-Zertifikat und seine Informationen. Zwischen OV- und DV-Zertifikaten wird oft nicht unterschieden und der Seitenbesucher muss in solchen Fällen in das Detail des SSL-Zertifikats selbst schauen.

Welche Probleme sind für die Darstellung der Zertifikate aktuell die schwerwiegendsten?

- Chrome auf Androids blendet den Firmennamen bei EV-Zertifikaten nicht ein

- Edge 20 zeigt die EV-Zertifikate ebenfalls nicht richtig an

- Andere mobile Browser wie Opera oder UC Mini ignorieren die Unterschiede zwischen den Zertifikaten

Sicherheitshinweise, die vor einem seriösen Problem warnen – vor einem nicht vertrauenswürdigen oder ungültigen Zertifikat – sind ein Kapitel für sich. Schon aus historischen Gründen vertritt jeder Browserhersteller eine andere Einstellung.

Unten finden Sie eine vollständige Übersicht der aktuellen Indikatoren und Darstellungsarten von SSL-Zertifikaten in Browsern, samt den Fehlermeldungen (durch Anklicken bildet sich das PDF-Dokument in der Originalgröße ab). Der Autor ist die Organisation CA Security Council, die wichtige Zertifizierungsstellen vereint. Auch Experten gefällt die chaotische Situation nicht und möchten sie ändern.

Wie Sie sehen können, ändert sich die Symbolik mehr als oft, als ob ihr Zweck nur eine noch größere Verwirrung wäre. Die letzte Neuigkeit kam mit Warnmeldungen bei unabgesicherten Log-in-Dialogen.

Gefällt Ihnen das Chaos nicht? Dann unterstützen Sie die Petition

Autoren der Initiative für eine vereinfachte Darstellung von SSL-Zertifikaten haben ein Gesuch für Änderung des herrschenden Zustandes zusammengefasst. Die Petition geht von den folgenden Stichpunkten aus:

- Die Identität der Websites ist für die Sicherheit des Besuchers wichtig.

- Einzelnen Typen von TLS-Zertifikaten – DV, OV und EV – sollte ein eindeutiger Indikator zugeteilt werden, als Symbol davon, dass das Web unabhängig überprüft worden ist.

- Die Browser sollten das Niveau der Validierung (den Zertifikatstyp) benutzerfreundlich anzeigen und jeder Typ sollte ein selbständiges Set von Indikatoren zu Verfügung haben.

Keine leere Geste

Der Appell von CASC an die Browserhersteller ist nicht als eine leere Geste zu verstehen. Die Darstellung von Sicherheitsindikatoren in Browsern ist tatsächlich verwirrend und in mobilen Geräten, von welchen heute schon die Mehrheit von Websites abgerufen wird, ist die Situation trist.

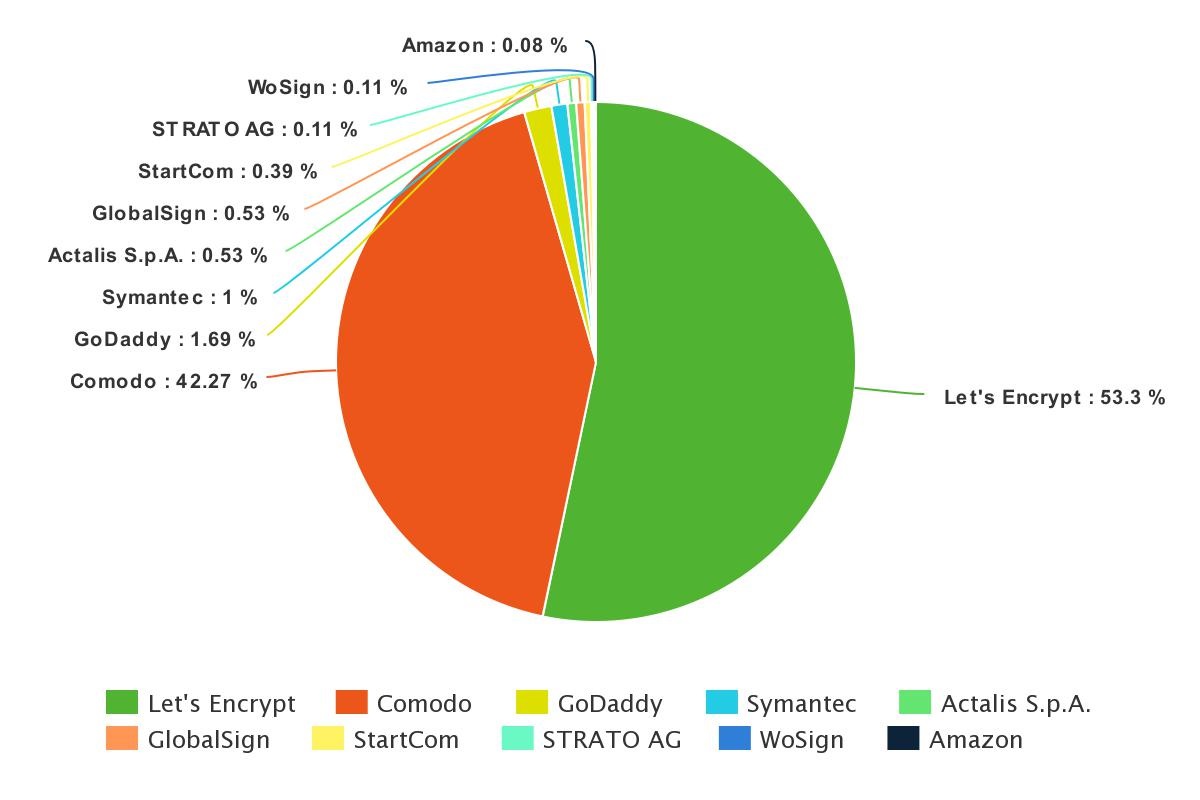

Verbreitung der SSL-Zertifikate in den letzten Jahren kann ein falsches Gefühl von Sicherheit hervorrufen. Auch wenn jedes Web abgesichert wäre, würde das automatisch nicht bedeuten, das auf der Website keine Gefahr lauert. Das aktuell größte Risiko ist mit Phishing-Zertifikaten verbunden, die von Zertifizierungsstellen mit SSL-Lösungen gratis stammen. Die größten Aussteller dieser Zertifikate sind Let’s Encrypt und Comodo; diese zwei CAs stellen zusammen 95,5 % von den Phishing-Zertifikaten bereit.

Für Phishing missbrauchte Zertifikate, geteilt nach den Zertifizierungsstellen

Ein weiteres Problem besteht in der Absenz der Kontrolle vonseiten Let’s Encrypt. Nicht nur, dass die CA die Anforderungen an die Zertifikatsausstellung nicht übeprüft, wie es die anderen Zertifizierungsstellen tun (sie stellen den Antrag z.B. einer Liste von wertvollen und missbrauchten Domains gegenüber). Sie lehnt ebenfalls ab, in die bereits ausgestellten Zertifikate einzugreifen. In ihrer Bekanntmachung behauptet sie, dass den Missbrauch der Domains zu überwachen und den Besucher zu schützen nicht zu der Aufgabe der Zertifizierungsstellen gehört. Wegen dieser Meinung widerruft Let’s Encrypt auch solche Zertifikate nicht, die für Phishing nachweislich missbraucht worden sind.

Diese Einstellung kann mehr oder weniger verstanden werden. Das grüne Symbol des Sperrschlosses beudetet nicht automatisch, dass das Web sicher ist und dass es sich nicht um eine Phishing-Falle handeln kann. Auf der anderen Seite kann die Zertifizierunggstelle die Verantwortung für die ausgestellten Zertifikate nicht loswerden und die entwerteten sollte sie widerrufen. Die Domains vor der Ausstellung des Zertifikats in Google Safe Browsing Api zu überprüfen, wie es Let‘s Encrypt tut, ist zwecklos. Die Antragsteller sind nicht so dumm, um ein Web mit Phishing noch vor der Erwerbung des Zertifikats bloßzulegen.

Die genannten Zertifizierungsstellen gefährden mit ihrer Einstellung die Sicherheit der Nutzer und erhöhen das Risiko von Phishing. Auch einige Browser erschweren dem Internetbesucher die Überprüfung des Zertifikats und es tauchen sogar Einfälle auf, auf die Adresszeile zu verzichten. Schon jetzt können wir auf mobile Geräte stoßen, die die ganze URL des Webs, auf dem sich der Besucher befindet, überdecken. Ein eventueller Phishing-Angriff ließ sich somit nur sehr schwierig entdecken. Ein Browser, der die Adresszeile überhaupt nicht anzeigen würde, wäre in Kombination mit den versteckten Details des Zertifikats eine Katastrophe.

Deshalb ist es mehr als wichtig, sich über die bestehende Praxis unterzuhalten und sich für die Änderung der Situation einzusetzen.

Die Petition finden Sie auf dem Web CA Security Council und mit Ihrer Unterschrift können Sie das Bestreben des Verbandes unterstützen.

Spezialistin für TLS-Zertifikate

DigiCert TLS/SSL Professional

e-mail: info(at)sslmarket.de